2021/9/8にMicrosoft製品の脆弱性について公表あり。すでに悪用された事実が確認されているので注意が必要。

概要

「Internet Explorer」のレンダリングエンジン「MSHTML」に脆弱性があり、リモートからコードを実行されてしまう。

特別な細工をした「Microsoft Office」文書を使用した攻撃が確認されている。

対象

対象製品は下記の通り。古いWindowsを使っていない限りは対象。

- Windows 7 以降

- Windows Server 2008 以降

対策:回避策

Internet ExplorerにてActive X コントロールを無効にする。

すべてのサイトで無効にするにはレジストリを変更する必要がある。

レジストリ変更の手順は下記の通り。

1.Internet Explorer のすべてのゾーンでActiveXコントロールのインストールを無効にするために下記のテキストの内容を拡張子 .reg で作成する。

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\0]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\2]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3]

"1001"=dword:00000003

"1004"=dword:000000032.作成した .reg ファイルをダブルクリックで実行。

3.設定を反映するために再起動する。

対策:緩和策

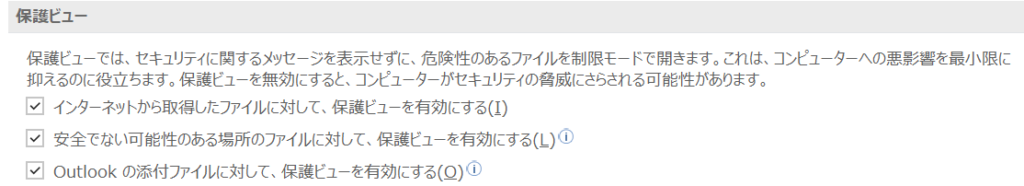

レジストリをいじるまではしたくない場合はOfficeのトラストセンターの設定で保護ビューを設定することで、リスクを低減できる。

方法は下記の通り。

ExcelなどのOffice製品で「オプション」→「トラストセンター」→「トラストセンターの設定」。

そこから保護ビューを選び下記の設定にチェックをいれておく。

終わりに

パッチなどは現在公開されていないので、対策をするか、不審なファイルは開かないように用心しましょう。

→その後の2021年9月の定例パッチで対応とのこと(2021/9/20更新)

参考

https://www.ipa.go.jp/security/ciadr/vul/20210908-ms.html

Security Update Guide - Microsoft Security Response Center

コメント